Получение пароля для декомпиляции EXE в AHK

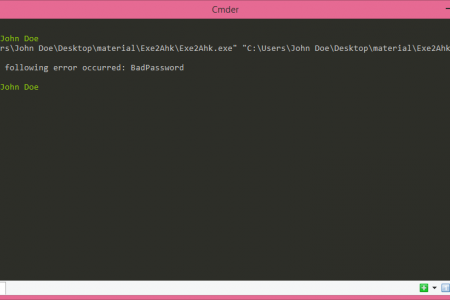

Допустим, мы имеем скомпилированный в исполняемый файл AHK скрипт, который защищен паролем. Декомпилировать официальным декомпилятором(), не зная этого пароля, у нас не поучится.

Поэтому мы будем патчить сам декомпилятор.

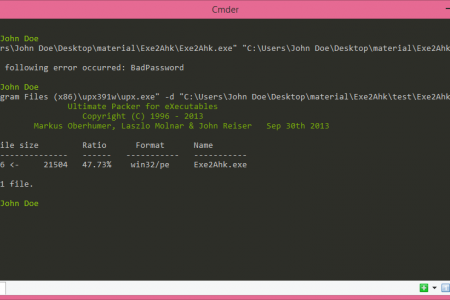

Итак, для начала его следует распаковать.

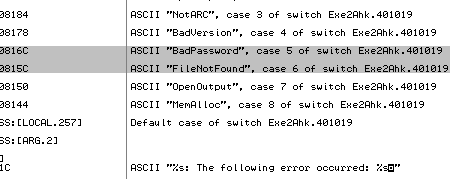

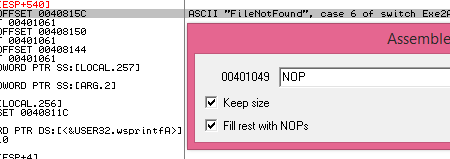

Далее путем манипуляций с твоим любимым дебаггером находим место, где вылетает ошибка «BadPassword» (00401042).

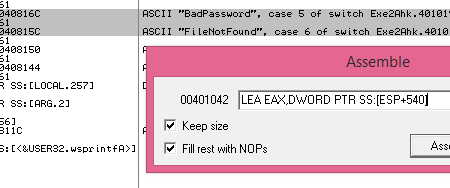

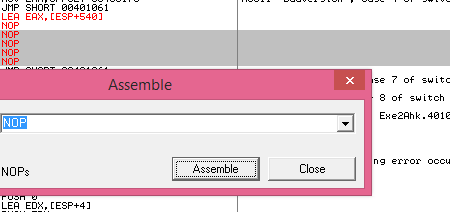

Ввыделяем регион 1042-1049 => Assemble => Заменяем

на

Заполняем 1049-104D NOP'ами.

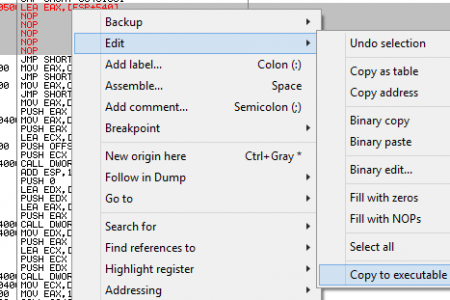

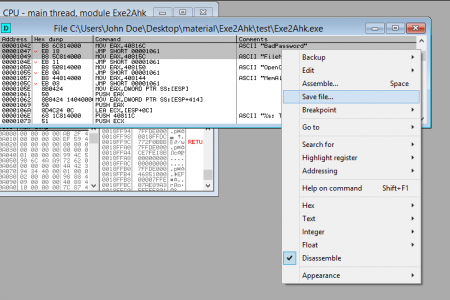

Ну и сохраняем изменения.

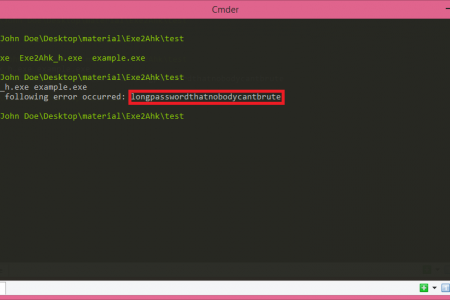

Что ж, теперь мы имеем три файла: Exe2Ahk.exe (оригинальный бинарник, он нам еще понадобится), Exe2Ahk_h.exe (пропатченный нами), example.exe (скомпилированный AHK скрипт).

Скармливаем последний нашему бинарнику и получаем пароль.

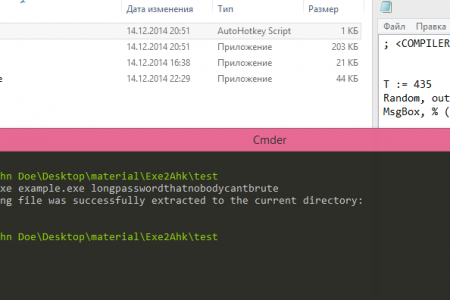

Теперь, когда мы знаем пароль, example.exe можно отдать нетронутому декомпилятору.

Поэтому мы будем патчить сам декомпилятор.

Итак, для начала его следует распаковать.

upx.exe -d Exe2Ahk.exeДалее путем манипуляций с твоим любимым дебаггером находим место, где вылетает ошибка «BadPassword» (00401042).

Ввыделяем регион 1042-1049 => Assemble => Заменяем

MOV EAX,40816Cна

LEA EAX,DWORD PTR SS:[ESP+540]Заполняем 1049-104D NOP'ами.

Ну и сохраняем изменения.

Что ж, теперь мы имеем три файла: Exe2Ahk.exe (оригинальный бинарник, он нам еще понадобится), Exe2Ahk_h.exe (пропатченный нами), example.exe (скомпилированный AHK скрипт).

Скармливаем последний нашему бинарнику и получаем пароль.

Теперь, когда мы знаем пароль, example.exe можно отдать нетронутому декомпилятору.

21.02.2015, 22:59 -

Категория: Статьи